AWSとFortigateを使ってのVPN接続で、GUIで見えるところは間違ってないのに、社内からAWSへは通信できるが、AWSから社内へは通信できないという問題が発生しました

片方向通信ができないというトラブルだったのでポリシーしかないと思い、何度も見返しましたが問題が見つかりませんでした

原因はGUIでは表示されない箇所だったので、バックアップを取得して、ファイルを見ることでしか発見できませんでした

問題

社内からAWSは通信できるが、AWSから社内へは通信できない

Forigate機器:FG240D

FWバージョン:5.02

ポリシー設定

ポリシーの問題はありませんでしたが、参考に必要なポリシーを記述しておきます

VPN接続1 → WAN(NAT)

VPN接続2 → WAN(NAT)

Internal → VPN接続1

Internal → VPN接続2

VPN接続1 → Internal

VPN接続2 → Internal

以上のポリシーは最低必要です

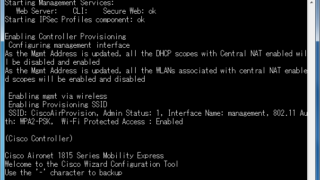

問題はbgpの設定

「set capability-default-originate enable」が必要です

config router bgp

set as 65000

set router-id xxx.xxx.xxx.xxx

config neighbor

edit "xxx.xxx.xxx.xxx"

set capability-default-originate enable

set remote-as 10124

next

edit "xxx.xxx.xxx.xxx"

set capability-default-originate enable

set remote-as 10124

next

end

end

この設定はCLIからしかできませんし、GUIでは表示もされません

きちんと2行分追加してください

set capability-default-originate enableとは?

Adding the command set capability-default-originate enable will advertise a default route to the BGP peer without a default route present in the RIB. The default route will be created to be announced to the BGP neighbor only.

と書かれていますが、BGPをきちんと勉強しないと難しい

わたしなりに解釈すると・・・

やはり経路情報に関する設定のようで、デフォルトルートに経路情報(RIB)を使用せずにBGPを使うようになるように思いました

やはり経路情報がおかしくなっていたんですね