WindowsのAMIでEC2を起動すると、WindowsUpdateが無効になっています。

このままではいつになってもセキュリティパッチなどは適用されません。

もしセキュリティパッチを当てるとしたら、

- WSUSを立ち上げる

- WindowsUpdateを自動にする

- 手動でWindowsUpdateを行う

と、なります。

WSUSを立ち上げるにはADが必要だし設定も面倒。

もっと単純にWindowsUpdateができたら楽です。

AWSには、そのためのツールが用意されています!

それはAWS Systems Managerの中にある「パッチマネージャー」となります。

実際に設定して、Windows Serverへのパッチ適用までできたので、その方法を説明していきます。

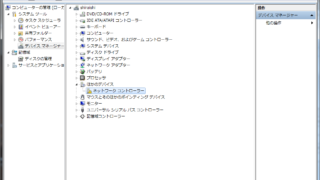

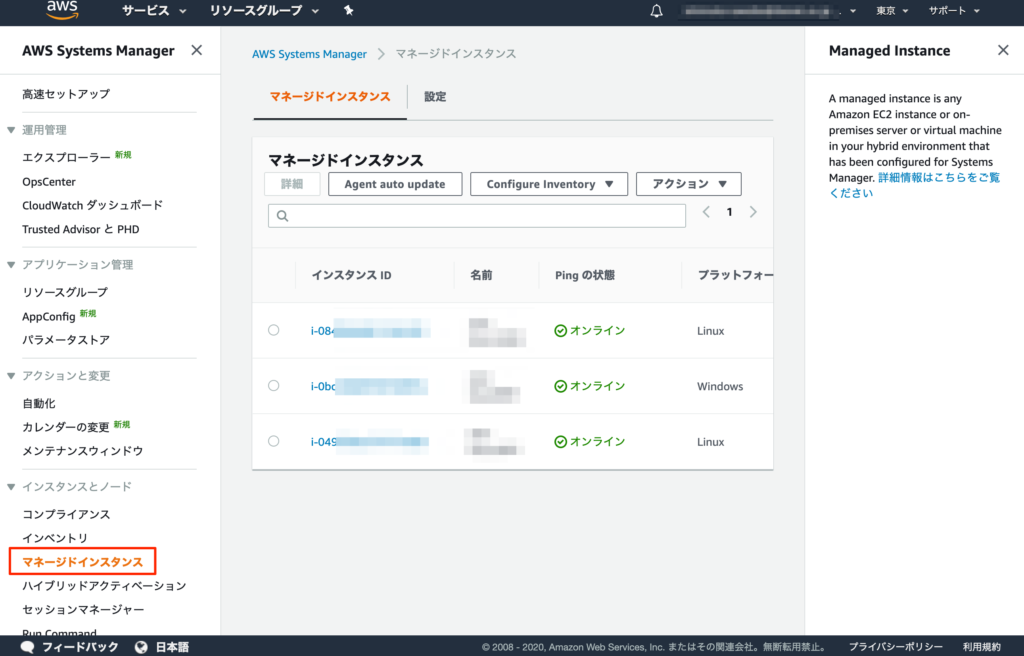

EC2をSystems Managerに管理されるようにする

EC2をSystemsManagerに管理されるようにするには、マネージドインスタンスに表示されるようにすることです。

ここに表示されないとパッチマネージャーを使って対象のEC2を選択することができません。

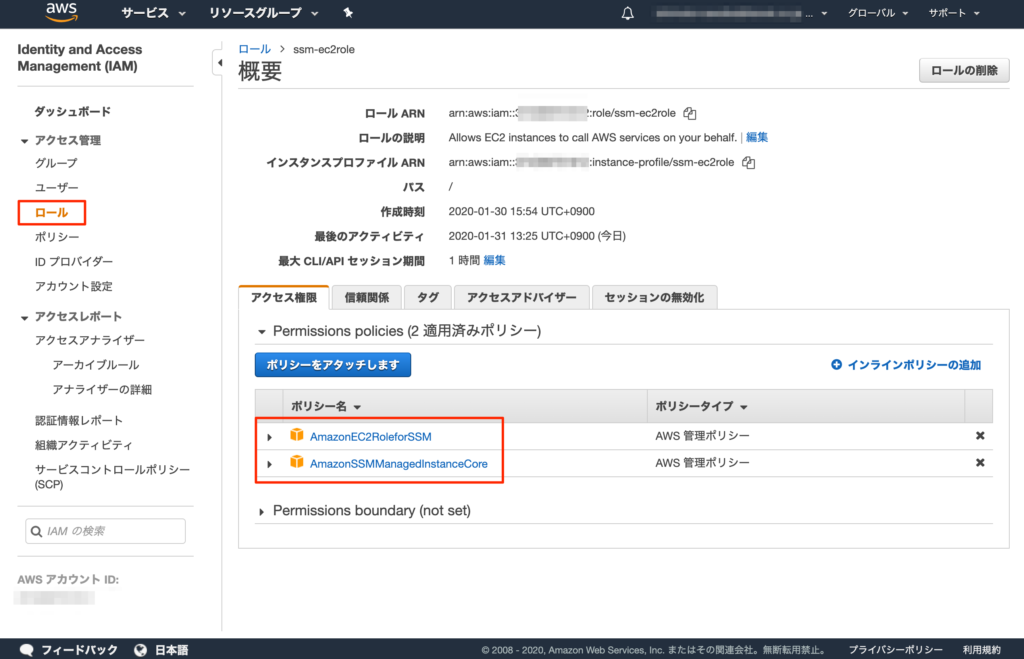

マネージドインスタンスに表示させるには、EC2に適切なIAMロールを指定することです。

AWS公式ドキュメントでは「AmazonSSMManagedInstanceCore」ポリシーをアタッチすることとありますが、「AmazonEC2RoleforSSM」もアタッチしないと表示されませんでした。

少し気長に待ちましょう。

マネージドインスタンスに表示されれば、パッチマネージャーの設定に進みます。

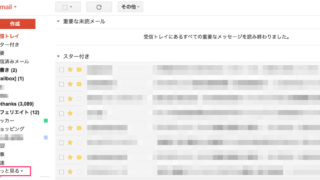

パッチマネージャー

パッチベースライン

定義されたパッチベースライン一覧の画面が表示されます。

Windows用に事前定義されているパッチベースラインは、「AWS-DefaultPatchBaseline」となります。

WindowsUpdateのルールとしては、

- 分類:CriticalUpdates,SecurityUpdates

- 重要度:Critical,Important

- 自動承認遅延:承認まで7日間待機

となっています。

パッチ適用の設定

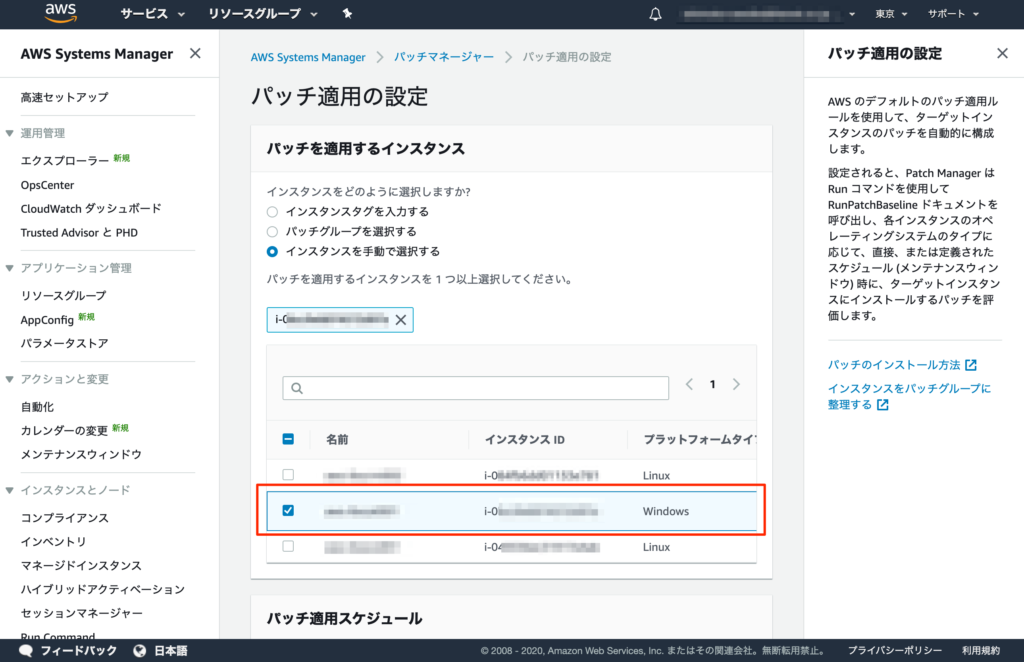

「インスタンスを手動で選択する」を選択すると、下にマネージドインスタンスの一覧が表示されるので、対象のインスタンスを選択します。

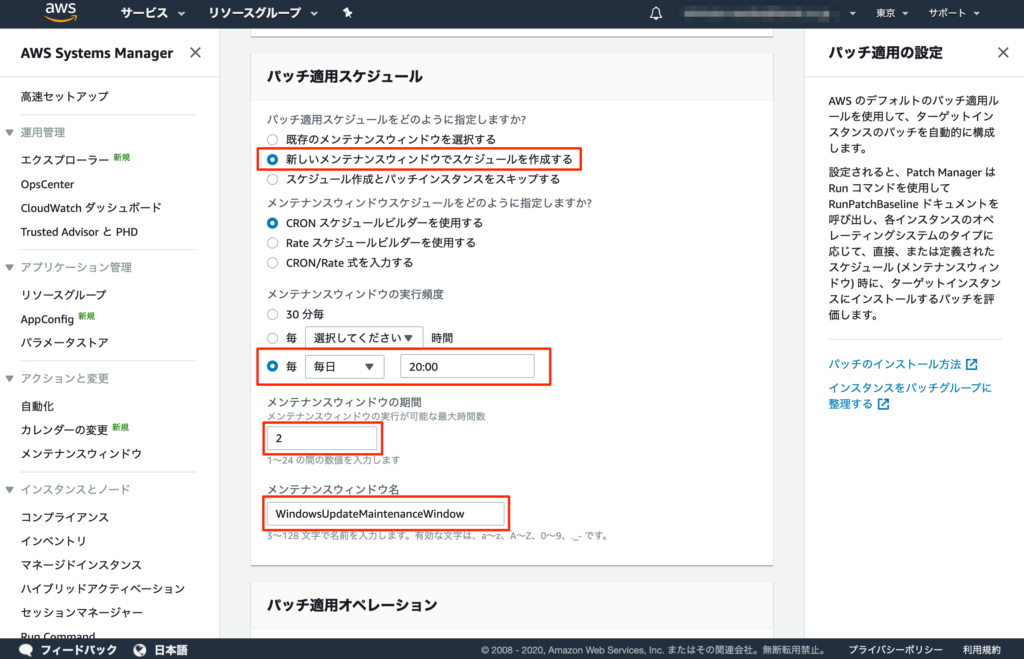

パッチ適用のスケジュールをします。

毎日5時に実行します。

「パッチ適用の設定」をクリックします。

メンテナンスウィンドウ

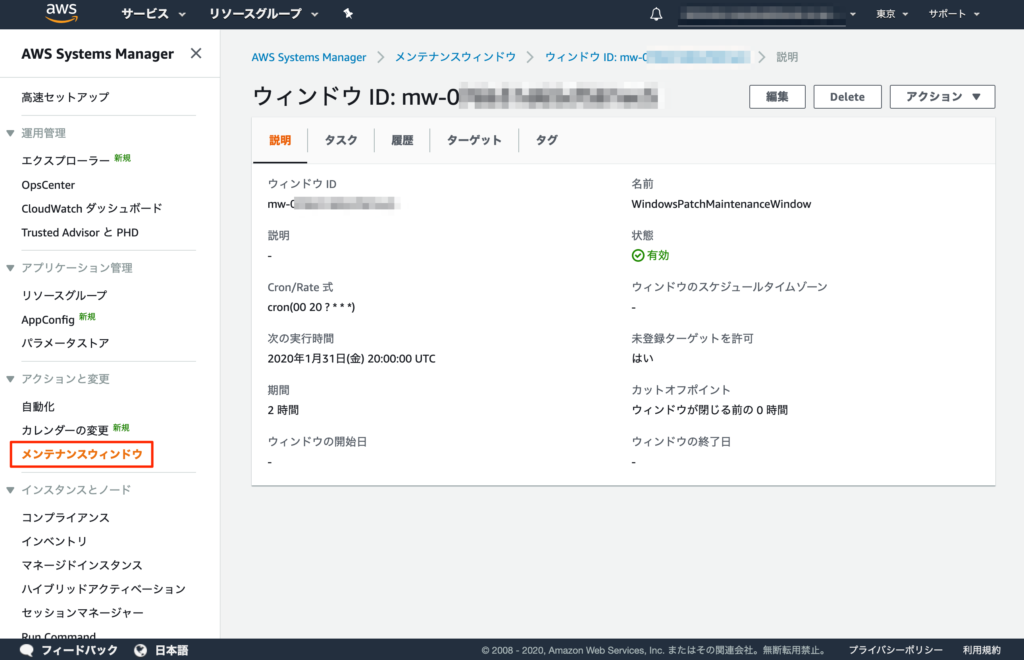

サイドバーから「メンテナンスウィンドウ」をクリクするとパッチ適用のスケジュールが表示されます。

履歴タブをクリックすると実行結果が表示されます。

パッチ適用状況の表示

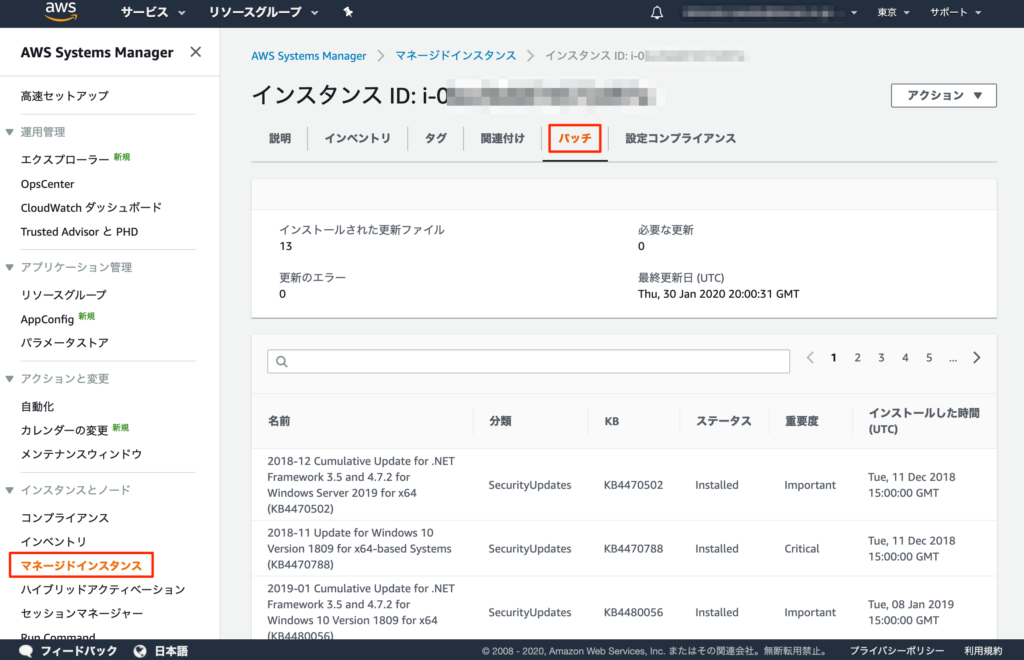

パッチの適用状況はマネージドインスタンスで、該当のインスタンスを選択し、パッチタブで表示できます。

パッチをいつ導入したか見ることができますし、KBや重要度、分類などでも検索すること ができます。

ハマりポイント

マネージドインスタンスに表示するまでがハマりました。

設定しないといけないポリシーがまだ良くわかってないのと、時間が割とかかるので、時間に余裕があるときに早めに設定確認しておくことをオススメします。

EC2が停止している際にもマネージドインスタンスには表示されなくなります。

この2点を気をつけてください。